|

| Imagen 1: Sistema Alix. |

- Configuracion Basica de Pfsense.

- WAN

- DNS Forwarder

- OpenNTP

- DHCP

- Syslog

- Firewall

- Alias

- DNS Dinamico

- OpenVPN

- NAT

- Paquetes

- SSH

Red: 192.168.4.0/24

LAN: 192.168.4.1

WAN: DHCP.

Nuestro provedor aca en mi ciudad es CableMas, asi que nuestra WAN debe ser DHCP.

La memoria CF es de 8GB, asi que la version adecuada para mi es esta:

|

| Imagen 2: Version nano a instalar. |

Prendiendo el equipo

Para poder tambien accesar el equipo que carece de tarjeta de video estoy haciendo uso del puerto serial, cable serial hembra-hembra nulo y atraves de hyper terminal de windows estoy viendo la consola y tenemos esto:

|

| Imagen 3: Sistema Nano en Operacion. |

Lo primero es darle el IP a la tarjeta de red, entonces nos vamos por este camino:

Option 2 ->2 LAN

192.168.4.1

24(Subnet)

DHCP: y

Direccion Inicial: 192.168.4.100

Direccion Final: 192.168.4.110

Do you want to revert to HTTP as the webConfigurator protocol? (y/n): y

...

Hace la operacion...

...

Listo ya tenemos nuestra lan en la red deseada.

|

| Imagen 4: LAN configurada. |

Accesando el GUI

Opciones Generales

Para esto nuestro equipo debe estar en la misma red de pfsense, entonces como ya tenia una IP asignada deshabilito mi tarjeta de red y la habilito para recibir nueva IP.

|

| Imagen 5: Recibiendo IP de mi Pfsense. |

Ya con esto es hora de irse a Firefox y a poner el IP de mi LAN.

|

| Imagen 6: Accesando el GUI. |

Ya conocen los datos por default, siempre ahi que cambiar el password antes de conectar la WAN, una vez accesando empieza el wizard.

|

| Imagen 7: Wizard de Pfsense. |

|

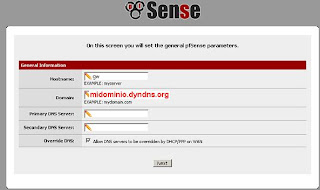

| Imagen 8: Datos de mi hostname. |

|

| Imagen 9: Dando de alta mi zona de horario. |

Aqui no le a poner mucha atencion ya que mas adelante yo voy a dar de alta los servidores que voy a utilizar para sincronizar la hora.

|

| Imagen 10: Configurando WAN. |

|

| Imagen 11: Configurando LAN. |

Como ya habiamos configurado la LAN no hay nada que cambiar aqui nada.

|

| Imagen 12: Poner password fuerte. |

|

| Imagen 13: Parte final del wizard. |

|

| Imagen 14: Esperar unos segundos. |

|

| Imagen 15: Pfsense listo para trabajar. |

Ya hemos terminado la 1ra fase de configuracion, lo que sigue es configurarlo a nuestras necesidades. Lo que yo hago enseguida es reiniciar a pfsense para probar todo lo hecho anteriormente.

Es la 1ra opcion donde yo voy a meter datos.

|

| Imagen 16: Accesando opciones generales. |

Por alguna razon pfsense no acepto mis datos para el hostname, aqui es donde lo doy de alta.

Aqui voy a necesitar saber los siguientes datos, el hostname ya lo tengo, pero necesito saber que servidores del tiempo externos voy a usar para sincronizar mi pfsense.

Para ello me voy a el sitio pool.ntp.org me voy a la zona norte america y nos muestra 4 posibles sitios a usar.

- server 0 north-america pool ntp org

- server 1 north-america pool ntp org

- server 2 north-america pool ntp org

- server 3 north-america pool ntp org

NOTA: Elimine los puntos para que las aranas no los tomen para sus datos.

Como puedo saber cuales usar o puedo usar todos?

Bueno yo siempre uso 3, como decido cual usar pues con el famoso ping, el que tenga la distancia mas corta sera el # 1, asi que me voy a mi consola serial y le mando 10 pings a cada uno.

ping -c 10 0 north-america pool ntp org

...

--- 0.north-america.pool.ntp.org ping statistics ---

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 76.445/87.787/116.176/12.822 ms

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 76.445/87.787/116.176/12.822 ms

ping -c 10 0 north-america pool ntp org

...

--- 1.north-america.pool.ntp.org ping statistics ---

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 88.956/92.489/95.236/1.754 ms

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 88.956/92.489/95.236/1.754 ms

ping -c 10 2 north-america pool ntp org

...

--- 2.north-america.pool.ntp.org ping statistics ---

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 36.733/38.526/40.082/1.324 ms

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 36.733/38.526/40.082/1.324 ms

ping -c 10 3 north-america pool ntp org

...

--- 3.north-america.pool.ntp.org ping statistics ---

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 86.117/91.993/108.681/7.951 ms

10 packets transmitted, 10 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 86.117/91.993/108.681/7.951 ms

Ganadores:

2, 0, 1

Metemos los datos de nuestro hostname, los parametros de nuestros servidores de tiempo si usan mas de 1 separenlos por 1 espacio en blanco y salvan.

| ||

| Imagen 17: Configuracion general. |

Confirmamos el hostname:

|

| Imagen 18: Hostname correcto. |

midominio . dyndns . org

Ahora mi tiempo es correcto?

| Imagen 19: Tiempo correcto. |

Ahora vamos a las opciones avanzadas.

Opciones Avanzadas

|

| Imagen 20: Opciones avanzadas. |

Aqui vamos a cambiar lo siguiente:

HTTP --> HTTPS.

Puerto--> distinto a el 443

SSH --> distinto a el 22.

Ver siguiente imagen.

|

| Imagen 21: Etiqueta Admin. |

Una vez elegido los valores deseados, yo nunca uso los valores default, prefiero cambiarlos para estar fuera de los rootkits y escaneos comunes.

Una vez presionado el boton Save, el cambio se hace rapido.

|

| Imagen 22: Cambios generados, aviso del sistema. |

|

| Imagen 23: Pfsense nos redirecciona a la pagina inicial. |

| Imagen 24: Avisos del sistema. |

Como se puede ver la imagen 23, cuando activamos ssh, pfsense nos avisa en la parte superior derecha, un click y le decimos que estamos enterados.

Ahora nos vamos a la pestaña: Firewall/NAT y hacemos lo siguiente:

|

| Imagen 24: opciones de Firewall/NAT. |

Observern la imagen 24, hemos habilitado la opcion de generar ID aleatoriamente para nuestros paquetes, les recuerdo que si ven que su red se comporta de manera extrana, como samba, folders compartidos de windows, recuerden esta opcion, revisen sus logs de vez en cuando, cuando algo se comporte raro.

Si eso pasa deshabilitan esta opcion y vean si las cosas mejoraron.

- Pestana Networking no la toco.

- Miscellaneous no la toco.

- Systema Tunables no la toco.

- Notifications no la toco.

Bien hasta aqui he configurado las opciones basicas para mi, lo que sigue es ir sobre el dns, un servicio escencial para cualquier red.

DNS forwarder

Vamos hacer lo siguiente:

|

| Imagen 25: Opciones personales. |

OpenNTP

Deseo que mis clientes tomen a pfsense como servidor del tiempo, ya hemos configurado pfsense, solo es cuestion de habilitar el servicio para que permite que otros clientes de la red puedan pedirle a el les proporcione la hora correcta, para esto hacemos lo siguiente:

|

| Imagen 26: Accesando el OpenNTP. |

| |

| Imagen 27: Habilitando el openntp. |

Listo es muy sencillo poner a trabajar este servicio, solo les recomiendo que esperan un par de horas ante de poder hacer uso del servicio.

Configurando Clientes para NTP.

Si los clientes no desean hacer uso de los datos que nos mande el DHCP, podemos configurarlo a mano, y cuando se sincronice nos mostraria un mensaje como este:

|

| Image 28: Windows XP sincronizando su tiempo con pfsense. |

Listo, lo hacemos a mano.

DHCP

Viene ahora la parte de configurar el servicio mas comunmente usando de cualquier firewall, aqui yo lo que hago es dar de alta cada uno de mis clientes y niego todos los clientes que no son de mi red, ya que cuando estas manejando +50 estaciones es dificil dar acceso a cualquier equipo que se conecta a la red.

Para esto pfsense nos ayuda, ver lo que sigue.

|

| Imagen 29: Configurando DHCP. |

En mi caso, trabajamos de 7:00AM a 5:00PM, entonces multiplicando 8 horas x 3600 tenemos que mi lease inicial debe ser de 28800 segundos y el maximo +2 horas de 36000.

Aparte que deseo que cuando el cliente obtenga el lease tambien se vaya el IP de pfsense como servidor de tiempo.

Al inicio del post, habiamos configurado ya los rangos de nuestro dhcp, pero como a el GUI de pfsense no le agrada que se haga por consola, no hay problema aqui lo podemos hacer de nuevo alcabo es muy facil.

Salvamos y vemos la siguiente ventana:

| Imagen 30: Cambios aceptados. |

Ahora viene una opcion que yo uso, la habia mencionado arriba, voy a dar de alta la MAC address de mi equipo para que siempre le otorge la misma IP y cuando se conecte otro cliente no le de IP le niego el acceso y asi poder controlar las estaciones de mi red, la 1ra vez que se hace es tardado, pero una vez hecho el mantenimiento es sencillo.

Vamos dando de alta mi estacion:

| Imagen 30: Click para dar de alta una estacion en el dhcp. |

|

| Imagen 31: Datos de mi estacion. |

| Imagen 32: Aceptar cambios. |

| Imagen 33: Listo. |

Renovamos la IP de nuestra estacion:

|

| Imagen 34: Renovacion de IP en estacion. |

De aqui sigue ahora si habilitar el parametro de DHCP para que lo que deseo se cumpla:

|

| Imagen 35: Negar todos los clientes que no esten dados de alta. |

Salvan y cierren.

Vamos a ver como se va a comportar pfsense cuando un cliente se conecte y quieran hacer uso de nuestra red.

|

| Imagen 36: Clientes tratando de conectarse. |

Cuando esto pase debemos estar listos para buscar estas estaciones si no han sido autorizadas por nosotros.

Si es conocido, vamos dandolo de alta y observemos los logs:

|

| Imagen 37: Entregando IP a nuestro cliente. |

Listo, el dhcp operando.

Syslog

A mi me gusta que cuando vea los logs aparezcan de arriba hacia abajo y que me muestre 100 logs por cada servicio, esto lo hago asi:

|

| Imagen 38: Configurando syslog. |

Firewall

Por default nunca dejo la regla que viene por default en pfsense, por ello necesitamos antes de modificar las reglas saber que necesitamos, vamos a abrir solo lo que mi red necesita, en mi caso 5 cosas para empezar:

Vamos empezando por eliminar la regla default y agregando reglas para nuestra lista hasta el 4.

a)Eliminamos la regla.

b) Agregando nuestras reglas: DNS.

Recordar siempre, salvar y aplicar cambio.

c)HTTP:

Al final tenemos esto:

- Acceso a consultar DNS.

- Navegacion sobre el protocolo HTTP(Puerto 80)

- Navegacion sobre el protocolo HTTPS(Puerto 443)

- Acceso a servidores FTP.

- Acceso a Servidores CVSUP de FreeBSD.

Vamos empezando por eliminar la regla default y agregando reglas para nuestra lista hasta el 4.

a)Eliminamos la regla.

|

| Imagen 39: Eliminando regla general. |

|

| Imagen 40: Aceptar borrado. |

| Imagen 41: Aplicar cambio. |

|

| Imagen 41: 1ra regla a ingresar el dns. |

c)HTTP:

|

| Imagen 42: Regla para HTTP. |

| |

| Imagen 43: Reglas activadas. |

Alias

Necesitamos una regla que nos ayude a permitir a nuestros servidores actualizarse como mis FreeBSD, nadie mas necesita el puerto del cvsup, asi que vamos creado nuestro alias.

|

| Imagen 44: Creando Alias. |

|

| Imagen 45: Nuestro alias para nuestros FreeBSD. |

Salvamos, aplicamos,cerramos, listo.

Agregamos nuestra regla:

|

| Imagen 46: Regla para nuestro alias. |

A el final tenemos esto en nuestras reglas:

|

| Imagen 47: Reglas finales. |

Bien lo que sigue es configurar mi dns dinamico.

En la cuenta de no-ip debemos dar de alta el IP de nuestro enlace, y el tiene manera de saberlo, mi configuracion del portal esta asi:

Esta es mi configuracion en pfsense:

Salvamos y a ver los logs:

Parece que ya podemos hacer uso de nuestro nombre y accesar nuestro equipo desde cualquier parte del mundo.

Empezamos:

Hemos dado de alta nuestro cliente a la red de la empresa atraves de OpenVPN, ahora sigue ver si funciono o no, para esto tenemos en el dashboard la opcion, vamos a darla de alta:

Como podemos ver, hemos logrado entablar la conexion con el pfsense remoto, lo que sigue es probar si funciona la conexion, esto lo hacemos muy facil, este cliente esta en la red:

192.168.4.0/24

La planta de produccion es la red:

192.168.2.0/24, ahi tengo un servidor apache en el IP: 192.168.2.15, vamos a ver si responde:

Hemos logrado entablar la conexion, esta operando, ahora no estoy muy satisfecho con la conexion, tengo un servidor mysql en la IP 192.168.2.3, vamos a ver si responde:

No significa que la VPN no funciona bien, significa que nuestro firewall esta haciendo su labor, recordar que solo estamos abriendo lo que necesitamos, vamos a ver los logs del firewall:

Como podran ver en la imagen anterior, ahi aparece que el puerto 3306 de MySQL esta siendo bloqueado, como yo deseo que los usuarios de esta red tengan acceso a ese servicio, pero yo se que ellos no necesitan ir a ningun servidor en Internet, si no solo los de la empresa, por lo tanto abro un alias y ahi agrego los servidores de la empresa para que ellos solo puedan ir a esos sistemas:

Probamos de nuevo:

MySQL ha respondido el llamado, la VPN sigue funcionando.

Hasta aqui hemos logrado crear una conexion con nuestro pfsense hacia otro pfsense atraves de OpenVPN, creo que hemos visto paso a paso como llegar hasta este punto.

Lo que sigue es como configurar Nat para yo poder accesar remotamente este equipo para administrarlo sin necesidad de ir fisicamente a la oficina donde quedara instalado.

IP Interna del equipo: 192.168.4.1

Puerto que deseo accesar: XYZ

Protocolo: TCP

Listo hacemos lo siguiente:

Save -> Apply -> Close.

Ya con esto, yo entro a cualquier equipo con conexion a Internet apunto a mi nombre que tengo con no-ip, puerto especifico y si el firewall del equipo remoto no me bloquea, debo poder accesar remotamente mi equipo.

Paquete desde FreeBSD:

DNS Dinamico

Antes de arrancar la configuracion de OpenVPN necesito que mi pfsense pueda tener activado el servicio de DNS dinamico, deseaba hacer uso de dyndns pero ya no dan cuentas gratis, asi que voy a tener que hacer uso de no-ip, nunca lo he usado vamos a ver como se comporta.En la cuenta de no-ip debemos dar de alta el IP de nuestro enlace, y el tiene manera de saberlo, mi configuracion del portal esta asi:

|

| Imagen 48: Configurando el portal de no-ip.org. |

|

| Imagen 49: Configurando no-ip de lado de pfsense. |

|

| Imagen 50: no-ip logs en pfsense. |

OpenVPN

Viene la parte mas importante de todo esto, como dije a el inicio, la razon principal de este equipo es poder conectarme a la red de la planta de produccion, aqui vamos a llevar a cabo esta tarea.

Segun mi manual vamos a requerir ciertos datos de mi servidor maestro:

Pasos a seguir:

|

| Imagen 51: Abri el cert manager. |

Necesitamos los certificados de nuestro servidor y los de este equipo.

|

| Imagen 52: Importar certificados del servidor. |

|

| Imagen 53: Importando certificados de mi servidor. |

| Imagen 54: Certificados importados del servidor. |

|

| Imagen 55: Importando certificados para mi cliente. |

|

| Imagen 56: Datos de mis certificados. |

|

| Imagen 57: Operacion terminada. |

Ya hemos hecho lo basico, le dimos la informacion necesaria para poder llevar a cabo la conexion, que fue:

1) Importar los certificados de nuestro servidor remoto:

- server.crt

- server.key

- cliente.crt

- cliente.key

Empezamos:

|

| Imagen 58: Accesando OpenVPN desde el GUI. |

|

| Imagen 59: Agreagamos nuestro cliente OpenVPN. |

|

| Imagen 60: Configuracion de nuestro cliente. |

|

| Imagen 61: Configurando acceso a nuestro cliente en el server. |

|

| Imagen 62: Agregando OpenVPN a el dashboard. |

|

| Imagen 63: OpenVPN en el dashboard. |

192.168.4.0/24

La planta de produccion es la red:

192.168.2.0/24, ahi tengo un servidor apache en el IP: 192.168.2.15, vamos a ver si responde:

|

| Imagen 64: Servidor atraves de la VPN respondiendo. |

|

| Imagen 65: Conexion a Mysql Fallo. |

|

| Imagen 66: Logs de pfsense bloqueando conexion a MySQL. |

|

| Imagen 67: Alias de nuestros servidores remotos. |

| Imagen 68: Regla para mi alias para MySQL. |

|

| Imagen 69: MySQL ya responde. |

Hasta aqui hemos logrado crear una conexion con nuestro pfsense hacia otro pfsense atraves de OpenVPN, creo que hemos visto paso a paso como llegar hasta este punto.

Lo que sigue es como configurar Nat para yo poder accesar remotamente este equipo para administrarlo sin necesidad de ir fisicamente a la oficina donde quedara instalado.

NAT

Para poder dar acceso a cualquier servicio interno desde Internet debemos hacer uso de la funcion que nos proporciona pf que es Port Forward, para esto necesitamos saber datos basicos hacerca de lo que deseamos abrir, por ejemplo, yo deseo poder accesar el GUI desde Internet, los datos son los siguientes:IP Interna del equipo: 192.168.4.1

Puerto que deseo accesar: XYZ

Protocolo: TCP

Listo hacemos lo siguiente:

|

| Imagen 70: Configurando Port-Forward. |

|

| Imagen 71: Datos de nuestro sistema interno. |

|

| Imagen 72: Por Forward configurado. |

Paquetes

Ahora vamos a instalar los paquetes que yo voy a necesitar para la operacion diaria.- cron

- diag_new_states

- squid(el mas tardado en esta instalacion y mas por ser un sistema embebido)

Paquete desde FreeBSD:

- sarg

- ifstat

SSH Por Llave Publica.

Tambien en otro post toco este tema, asi que si desean configurarlo por llave publica leanlo.

23 comentarios:

excelente me ayudo bastante... mil gracias

De nada, que bueno que te sirvio, saludos!!!

Hola necesito hacer una instalación de pfsense me guiaré por esta guia pero tengo la duda de como aplicar reglas o mas bien como dar acceso a internet a las distintas sucursales de mi red por ejemplo el Firewall estada en la red 192.168.0.0/24. Y dispongo de una VPN de 25 sucursales. Todas enumeradas con distintas ip 192.168.1.0/24;192.168.2.0/24;etc. Alguna sugerencia o asesoría para hacer esta tarea gracias

Hola yrojas.

25 sucursales es una tarea grande, 1 VPN para 25 sucursales, significa que son 25 cajas Pfsense que se enlazaran a 1 sola? Un poco mas de detalles, saludos!!!

hola pedro, es al revés 25 vpn (sucursales) un solo enlace de internet que llega al sitio central, el router central esta en mi red de datos identificado como la Ip 192.168.0.1 a traves de este se conectan los otros routers que hay en cada sucursal cada uno de ellos esta identificado con una ip clase b es decir sitio 2=ip 192.168.1.0/24 donde el router de ese sitio es 192.168.1.1 y asi sucesivamente hasta llegar a la ultima sucursal, actualmente hay un firewall nativo de linux con iptables, proxy squid que se instalo hace ya varios años, ahora he instaldo pfsense con la idea de hacer algunas pruebas y cambiar a esta solucion de hecho ya tengo instaldo el pfsense corriendo y navenango solo en mi red lan es decir el la 192.168.0.0/24 pero aun no logro configurar para que otra sucursal pueda acceder a internet a traves de este firewall donde tambien quiero implementar un proxy , squidguard y reportes, si me puedes ayudar seria de mucha utilidad por supuesto despues de tener la solucion documentare las acciones a seguir

Mira, no te voy a decir como hacerlo, esto lo vas hacer tu, puedo sugerirte cosas, pero debes tu saber donde estas parado y hacia donde deseas ir y entender que hace cada pedazo de sw, ya que si algo falla todos van a volter a verte y debes saber que ocurre y como arreglarlo.

Datos basicos:

1; Grafica de tu red, como esta y como deseas que quede.

2; Que servicios vas a ofrecer a tus suscursales.

3; Que protocolos van a cruzar.

4; Cuanto consumo tienes en genenal de Internet/cuanto consume cada sucursal?

Como mencionas que tienes algo ya operando, la idea es migrar a pfsense al parecer?

Desconozco como se comunican actualmente las sucursales a tu central, vpn, enlace directo..?

El desempeno es bueno actualmente?

Ya que analizando esto poquito, se mira que si hay mucho trafico actualmente o es trafico muy ligero?

Recuerda, puedo sugerirte cosas pero la decision tu la tienes que elegir, si pones esto en el foro creeme que vas a escuchar muchos consejos, y sugerencias te lo recomiendo.

Yo he conectado 4 sucursales a mi pfsense central sin problemas, pero son de pfsense a pfsense.

Saludos!!!

Saludos Pedro, te comento que logre correr pfsense en mi red a modo Firewall,al final hable con mi proveedor isp quien también me provee los enlaces de datos a sucursales formando la VPN mediante router cisco, y ellos enrrutaron todas las peticiones de internet al Firewall. Este ya esta corriendo sin problema alguno además como teniala configuración del Firewall anterior me fue bastante fácil abrir puertos. Bueno ahora viene la segunda parte que es la de agregar los servicios de Proxy si tienes alguna guia o alguna recomendación me seria de gran ayuda, creo que también se me hara fácil ya que el equipo anterior tambienes tenia Proxy, dentro de este contexto, tengo en aquel equipo muchos usuarios y reglas acl y mi deseo es lograr copiar la misma configuración sobre todo ver como traspasar o copiar los usuarios creados para no estar haciéndolos de nuevo.

espero tu consejo.,gracias

Hola yrojas.

En en blog hablo mucho de squid, las ACL las tiene que respetar ya que me imagino que estas hablando squid v 2.x, si es el caso deben funcionar.

Revisa mi blog y encontraras informacion de squid en pfsense.

De los usuarios solo es cuestion de saber como los estabas manejando?

Saludos!!!

Muchas gracias , llevo 2 meses con Pfsese sus guias y documentación son de gran ayuda.

Gracias por compartir conocimiento

Hola, que bueno que te ha servido de algo, gracias y saludos!!!

Buenas, tengo una consulta, espero puedan ayudarme.

Actualmente tengo el servicio OpenVPN ejecutándose en un Linux, quisiera migrarlo a PFSense, soy cliente de varios servidores VPN y quisiera saber los pasos necesarios a realizar. Gracias

Hola Admin.

Mira, segun leo tienes un linux y este es cliente de varios VPN's con OpenVPN.

Site2Site, RoadWarrior, etc?

Tienes la config de tu Linux, podrias mostrarla?

Saludos!!!

Pedro, antes que nada agradecerte por responder. A ver tengo varios archivos dentro del directorio de openvpn con extensiones .ovpn y .key

Por ej.

cliente1.ovpn que contiene

dev tun

remote X.X.X.X

port 1234

ifconfig 1.2.3.4 1.2.3.5

secret "/etc/openvpn/cliente1.key"

persist-tun

comp-lzo

daemon

Tengo archivos como cacert.pem, ca.crt, cliente.crt y cliente.key que no son certficados o keys que pertenecen a mi servidor sino a uno de mis clientes, si pudieras ayudarme con este te agradecería.

Saludos

También otra confusión que tengo es a la hora de asignar las interfaces de las VPN's (Es necesario que cada una se asigne a una interfaz OPTx, donde x corresponde a un número) y la reglas para el Firewall

Hola.

1; No necesitas x cada VPN una nic, si no, solo imaginate los que tenemos 3 VPN's? donde meteriamos tantas nic's, recuerda que el que manda es el puerto a donde te vas a conectar no la NIC.

Tu configuracion no es mas que una tipo "Shared key", es sencilla.

Manana te subo un tuto de como lo hice yo, ya que tengo un FreeBSD y ese tiene un OpenVPN, estaba revisando la config y logre entabalr conexion con pfsense, sale, saludos!!!

Ok Pedro, voy a esperar tu respuesta.

Tenes el link del tutorial?

Hola, a ver revisa el nuevo doc,

http://pheriko.blogspot.mx/2012/08/pfsense-2-openvpn-freebsdlinux-via.html

Espero te sirva, saludos!!!

excelente tuto, enhorabuena

Estoy tratando de instalar el pfsense en un ambiente de test y no me va. A ver si me puede ayudar. Mi configuración es:

ip router (DHCP Habilitado): 84.56.124.85 (me lo invento)

mi red interna: 192.168.1.xxx

Tengo un ordenador con el pfsense instalado y con dos tarjetas de red, resulta que cuando configuro las tarjetas de red mi tarjeta WAN coge la ip dada por mi router, despues de configurada se queda así:

WAN ----- 192.168.1.135(dhcp)

LAN ----- 192.168.1.1

Con eso no tengo acceso a internet desde los ordenadores ni tengo acceso a la configuración web.

¿Me puedes echar un cable?

Gracias por la ayuda y saludos

Sencillo, si no quieres meterle mano a tu dhcp, cambia la ip de tu lan a otra por ejemplo 192.168.5.1/24 y listo, saludos!!!

Hola Pedro Moreno,

Gracias por la ayuda.

He conseguido haciendo un NAT en Pfsense y habilitando el dhcp en el (tb he cambiado el rango de mi lan).

Ahora todo me funciona de maravilla, solo falta probar el captive portal.

Gracias y saludos

Hola que tal a todos ... Estoy instalando una VPN con OpenVPN la cual se conecta enter si a la perfeccion pero el problema es que no me permita acceder a la Red interna de cada lado .. Puedo administrar remotamente la GUI de cada sucursal Ejemplo:192.168.1.1/24 IP del Servidor pero no puedo accesder a las PC de la red Interna que estan en el mismo rango 192.168.1.0/24 - Si es posible me gustaria enviarte mis Notas para que rapida mente puedas ver que he hecho y cual podria ser la configuracion adicional que tendria que hacer ... Te pregunto por que no tengo mucha experiencia con el tema y tampoco quiero generar un hueco de seguridad sin darme cuanta, gracias de ante mano saludos a todos ...

Buenos dias una pregunta, el pfsense puede tener compatibilidad con la controladora ruckus? agradeceria su respuesta

Publicar un comentario